Обеспечение безопасности локальной сети в ВУЗе

Из-за значительного ускорения производственного процесса и постоянно увеличивающихся объемов обрабатываемых данных, невозможно представить информационную систему ВУЗа без использования крупной локальной сети. Вследствие чего появляется необходимость в обеспечении высокого уровня защиты такой вычислительной сети.

В настоящее время в мире используется более сотни миллионов компьютеров, большая часть из которых объединены в различные вычислительные сети, в том числе в локальные сети различных учреждений и предприятий. Стремление к объединению компьютеров в общие сети обусловлена несколькими причинами. Например, увеличение скорости потоков передачи информации, возможность быстрого обмена данными между пользователями.

Из-за значительного ускорения производственного процесса, а также постоянно увеличивающегося количества обрабатываемой и передаваемой информации, невозможно организовать эффективную и продуктивную работу любого университета без правильно организованной крупной локальной сети. Вследствие чего появляется необходимость в обеспечении высокого уровня защиты такой вычислительной сети, в частности, а также в разграничении взаимодействия устройств, имеющих подключение к сети и различный функционал, между собой. Для реализации используется специальные параметры настроек сетевого оборудования, а также внедрение различных аппаратных и программных средств защиты.

В случае отсутствия системы информационной безопасности либо ее ненадлежащем качестве оставляет ВУЗ уязвимым перед внешними и внутренними воздействиями, повышая вероятность того, что конфиденциальная информация будет украдена. Обычные методы обеспечения информационной безопасности не смогут защитить учреждение от взлома компьютерной сети и кражи конфиденциальной информации. Для обеспечения высокого уровня безопасности локальной сети необходимо обеспечить защиту как от внутренних источников угрозы, так и от внешних. Только комплексный подход к защите информации может обеспечить защиту циркулирующей и обрабатываемой в сети информации.

Можно выделить следующие наиболее распространенные угрозы, связанные с уязвимостями в локальных сетях [1]:

- Различные DoS- и DDoS-атаки.

- Анализаторы протоколов и прослушивающие программы («снифферы»).

- Технические средства съема информации.

- Подмена сетевых устройств и сервисов

- Перехват КИ и ПДн в беспроводных сетях

Был проведен анализ методов защиты от различных угроз для локальной сети, которые можно реализовать, используя возможности самого коммутационного оборудования, а именно L2 и L3 коммутаторов. Ниже приведена таблица мер защиты информации, в соответствии с методическим документом «Меры защиты информации в государственных информационных системах» утвержденным ФСТЭК России 11 февраля 2014 года, а также способов их реализации [1].

Таблица 1

Пример реализации некоторых мер защиты

|

Условное обозначение и номер меры

|

Меры защиты информации в автоматизированных системах управления |

Реализация меры |

|

ЗИС.17 |

Сегментирование информационной (автоматизированной) системы |

Разделение ЛВС на виртуальные подсети (VLAN), также разделение трафика при помощи маршрутизации; отказ от протоколов динамической маршрутизации в пользу статической. |

|

ЗИС. 6 |

Управление сетевыми потоками |

Мониторинг трафика путем зеркалирования на функционирующие аппаратные средства, например VipNet IDS |

|

ЗИС.11 |

Обеспечение подлинности сетевых соединений |

Контроль разрешенных узлов сети путем использования списков соответствия IP-адреса, MAC-адреса, ID VLAN и порта устройства средствами IP-MAC Port Binding или IP Source Gard в комплексе с листами контроля доступа ACL |

|

ЗИС.20 |

Защита беспроводных соединений |

Разделение основной ЛВС и сети Wi-Fi отдельной маршрутизацией, исключающей возможность перехвата информации одной сети из другой, а также наличие настроенного DHCP сервера на выделенном коммутаторе D-Link в совокупности с настройками DHCP-snooping и ACL. Аутентификация пользователей Wi-Fi сети путем использования внутреннего сервера аутентификации и выдачи им логина/пароля |

|

ЗИС.22 |

Защита от угроз отказа в обслуживании (DOS, DDOS-атак) |

Контроль подозрительного трафика средствами коммутаторов StormControl, LoopBack Detection, а также функционирующими аппаратными средствами, например VipNet IDS |

Также невозможно обеспечить высокую степень защиты без обеспечения должного уровня физической безопасности помещений, в которых расположено коммутирующее оборудование, сервера, аппаратные средства защиты информации, кроме того, необходимы различные организационные меры. Этого можно добиться путем использования:

- системы контроля и управления доступом в серверные помещения и узлы связи;

- разграничением должностных обязанностей между администраторами сети;

- ведением журнала посещений;

- систематическим проведением аудитов безопасности;

- повышением осведомленности всего персонала в сфере безопасности информации

При необходимости получения устройствам из локальной сети доступа в интернет необходимо обеспечить защиту от внешних устройств, путем использования межсетевых экранов, которые могут включать в себя следующие функции [2]:

- Защита периметра (NAT, Firewall) и предотвращение сетевых вторжений;

- Фильтрация сетевых данных по различным критериям (включая фильтрацию по приложениям);

- Методический документ ФСТЭК России «Меры защиты информации в государственных информационных системах» от 11 февраля 2014 года

- Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. — СПб.: Питер, 2016. — 992 с

- Разграничение прав доступа к внешним ресурсам и запрета на пропуск трафика с определённых веб-сайтов;

- Организация защищённых сетевых туннелей для объединения офисов и филиалов (IPsec VPN);

- Маршрутизация данных.

Также в дополнение к межсетевым экранам следует использовать системы обнаружения вторжений (IDS). IDS отслеживает трафик, сравнивая его с имеющейся у неё базой данных возможных сетевых атак и базовой сетевой активностью. Такой принцип функционирования позволяет обнаруживать:

- сетевые атаки;

- несанкционированный доступ к данным;

- действия вредоносных скриптов и программ;

- работу сканеров портов;

- нарушение политик безопасности;

- аномальную активность трафика.

Обнаружить нарушения политик безопасности можно также при помощи написания собственный шаблонов угрозы и методов. Это помогает отслеживать состояние сети настраивая систему обнаружения вторжений под определенные свойства и особенности работы конкретной локальной сети

Важно заметить, что IDS-система не отражает атаки, а только обнаруживает их и уведомляет администратора, помогая найти причину и устранить ее. При этом существует несколько методов встраивания такой системы в локальную сеть:

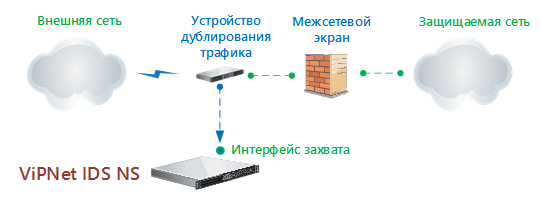

- с внешней стороны сети за межсетевым экраном

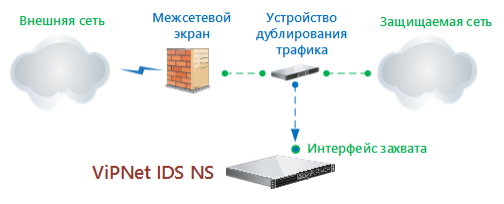

- с внутренней стороны сети перед межсетевым экраном

Рис. 1. Расположение IDS с внешней стороны сети за межсетевым экраном

Рис. 2. Расположение IDS с внутренней стороны сети перед межсетевым экраном

В первом случае будет обрабатываться абсолютно весь входящий в локальную сеть трафик извне. При таком расположении система контролирует уровни сети с 4 по 7 и относится к сигнатурному типу. Но это влечет за собой большую нагрузку на саму систему, что может негативно сказаться на скорости обработки поступающей информации. Также теряется возможность анализировать трафик, не выходящий за пределы локальной сети, из-за чего становится невозможным обнаружений внутренних нарушений.

При втором варианте расположения IDS будет анализировать не весь входящий трафик, а только тот, что не был заблокирован межсетевым экраном, таким образом снижая нагрузку на систему. Также данное расположение может позволить анализировать не выходящий за пределы сети трафик, при соответствующей настройке коммутаторов.

Таким образом, учитывая, что большая часть информации в ВУЗе циркулирует в пределах локальной сети, а также меньшую нагрузку на работу самой системы определения вторжений, более предпочтительным оказывается второй вариант расположения данной системы.

Основным типом защищаемой информации в любом ВУЗе являются персональные данные. Для защиты персональных данных от злоумышленников, те подразделения, которые их обрабатывают, должны быть подключены в отдельный сегмент, изолированный от общей сети интернет. А для взаимодействия с устройствами из основной локальной сети следует использовать программно-аппаратные комплексы межсетевого экранирования и шифрования. Наиболее распространенными решениями в России являются ViPNet Coordinator HW, Континент, КриптоПро NGate. Каждый из них имеет свои преимущества, поэтому выбор устройства зависит от конкретных требований сети.

Важно понимать, что грамотно организованная сеть в большой организации – это очень сложный процесс. Для этого проводится классификация проходящих потоков данных, выбирается оптимальное сетевое оборудование, составляются все необходимые документы по организации структуры и защиты сети. Одним из важных составляющих сети с большими потоками данных является разделение их на разные широковещательные потоки, различающийся по назначению и функционалу, а также использование различных средств анализа и контроля трафика.

- Методический документ ФСТЭК России «Меры защиты информации в государственных информационных системах» от 11 февраля 2014 года

- Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. — СПб.: Питер, 2016. — 992 с