Применение метода анализа иерархий для определения очередности реагирования на события информационной безопасности

Для решения проблемы определения приоритетности обработки событий безопасности в автоматизированных системах (далее – АС), объединяемых в рамках единой информационной среды (далее – ИС), собранных от различных источников, с учетом присвоенных уровней важности, предлагается использовать метод анализа иерархий, разработанный в 1970 г. Томасом Саати (США). Указанный метод приводит лицо, принимающее решение, не к «правильному» решению, а к варианту, наилучшим образом согласующемуся с текущими условиями и требованиями к решению указанной проблемы.

Обычно процесс принятия решений включает в себя следующие составляющие: планирование, генерирование ряда альтернатив, установление приоритетов, выбор наилучшей линии поведения после нахождения ряда альтернатив, распределение ресурсов, определение потребностей, предсказание исходов, построение систем, измерение характеристик, обеспечение устойчивости системы, оптимизация и разрешение конфликтов.

При принятии решения относительно реагирования на какое-либо событие ИБ, произошедшее в ИС, необходимо оценивать возможное воздействие этого события на состояние ИС в целом, а не на какую-либо из подсистем.

В общем случае применение метода анализа иерархий можно разделить на следующие этапы:

1) Выделение проблемы. Определение цели.

Выявленная проблема была описана ранее – это отутствие механизма определения приоритетности реагирования на события ИБ с высоким уровнем важности. Целью при этом будет являться снижение возможного ущерба для ИС из-за воздействия нарушителя путем повышения оперативности при анализе событий ИБ и соответственно начала реагирования на эти события.

2) Выделение основных критериев и альтернатив.

То есть определение факторов, влияющих на систему, и возможных вариантов действий. Возможные альтернативы для достижения указанной выше цели – это набор событий ИБ. Критериями при этом будут являться уровень критичности каждой АС из состава ИС относительно друг друга, критичность нарушения идного из свойств безопасности информации (конфиденциальности, целостности, доступности) для каждой из АС, влияние каждого из типовых событий безопасности на одно из свойств безопасности информации.

3) Построение иерархии.

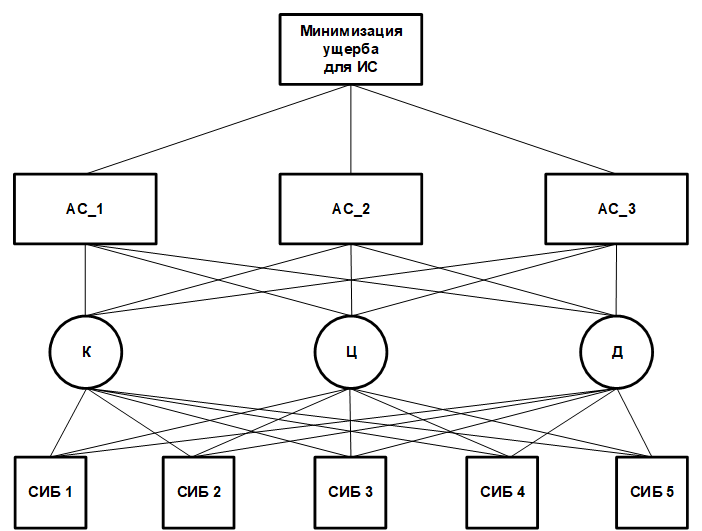

Под иерархией понимается в данном случае тип системы, основанный на предположении, что элементы системы могут группироваться в несвязные множества. При этом элементы каждой группы находятся под влиянием элементов группы другого уровня. То есть для визуализации иерархии необходимо построить дерево от цели через критерии к альтернативам. С учетом определенных цели, критериев и альтернатив построено дерево альтернатив ИС, представленная на (рис. 1).

Рисунок 1. Дерево альтернатив для ИС

4) Построение матриц попарных сравнений критериев по цели и альтернатив по критериям.

При использовании метода анализа иерархий в процессе попарного сравнения критериев используется следующая шкала:

- равно, безразлично = 1;

- немного лучше = 3;

- лучше = 5;

- значительно лучше = 7;

- принципиально лучше = 9.

При промежуточном мнении используются промежуточные баллы: 2, 4 ,6 ,8.

Указанные баллы определяются экспертами по следующему принципу: каждый критерий сравнивается с каждым относительно достижения цели и выставленный балл (оценка) заносится в таблицу (матрицу). Например, если возможный ущерб от события ИБ в АС кадрового обеспечения немного превосходит возможный ущерб от события ИБ в АС социального обеспечения, то выставляется оценка 3. Соответственно при обратном сравнении указанных критериев выставляется оценка 1/3. При пересечении в таблице одних и тех же критериев выставляется оценка 1. Построенная матрица попарных сравнений критериев по цели (для примера за критерии взяты 3 различных автоматизированных системы: кадрового обеспечения, социального обеспечения и финансового обеспечения) представлена в таблице 1.

Таблица 1

Матрица попарных сравнений критериев по цели

|

Цель |

Кадры |

Соц. обеспечение |

Фин. обеспечение |

|

Кадры |

1 |

5 |

3 |

|

Соц. обеспечение |

1/5 |

1 |

1/3 |

|

Фин. обеспечение |

1/3 |

3 |

1 |

Матрицы попарных сравнений критериев второго уровня иерархии (свойства безопасности информации: конфиденциальность, целостность, доступность) по критериям первого уровня представлены в таблице 2, таблице 3 и таблице 4.

Таблица 2

Матрица попарных сравнений критериев по критериям

высшего порядка (по кадровому обеспечению)

|

Кадры |

К |

Ц |

Д |

|

К |

1 |

1/3 |

1/5 |

|

Ц |

3 |

1 |

5 |

|

Д |

5 |

1/5 |

1 |

Таблица 3

Матрица попарных сравнений критериев по критериям

высшего порядка (по социальному обеспечению)

|

Соц. обеспечение |

К |

Ц |

Д |

|

К |

1 |

1/5 |

1/3 |

|

Ц |

5 |

1 |

3 |

|

Д |

3 |

1/3 |

1 |

Таблица 4

Матрица попарных сравнений критериев по критериям

высшего порядка (по финансовому обеспечению)

|

Фин. обеспечение |

К |

Ц |

Д |

|

К |

1 |

1 |

5 |

|

Ц |

1 |

1 |

3 |

|

Д |

1/5 |

1/3 |

1 |

На следующем уровне иерархии составляется матрица попарных сравнений альтернатив по каждому из критериев предыдущего уровня. Для примера за возможные альтернативы приняты 5 типовых событий безопасности: 1 – изменение прав доступа, 2 – удаление ресурса, 3 – изменение правил фильтрации, 4 – подключение съемного машинного носителя информации, 5 – отказ в доступе к ресурсу.

Матрицы попарных сравнений альтернатив по критериям второго уровня представлены в таблице 5, таблице 6 и таблице 7.

Таблица 5

Матрица попарных сравнений альтернатив по критериям

(по конфиденциальности)

|

К |

СИБ 1 |

СИБ 2 |

СИБ 3 |

СИБ 4 |

СИБ 5 |

|

СИБ 1 |

1 |

9 |

5 |

3 |

9 |

|

СИБ 2 |

1/9 |

1 |

1/7 |

1/9 |

1 |

|

СИБ 3 |

1/5 |

7 |

1 |

3 |

7 |

|

СИБ 4 |

1/3 |

9 |

1/3 |

1 |

9 |

|

СИБ 5 |

1/9 |

1 |

1/7 |

1/9 |

1 |

Таблица 6

Матрица попарных сравнений альтернатив по критериям

(по целостности)

|

Ц |

СИБ 1 |

СИБ 2 |

СИБ 3 |

СИБ 4 |

СИБ 5 |

|

СИБ 1 |

1 |

1/9 |

3 |

5 |

9 |

|

СИБ 2 |

9 |

1 |

7 |

7 |

5 |

|

СИБ 3 |

1/3 |

1/7 |

1 |

1/3 |

5 |

|

СИБ 4 |

1/5 |

1/7 |

3 |

1 |

5 |

|

СИБ 5 |

1/9 |

1/5 |

1/5 |

1/5 |

1 |

Таблица 7

Матрица попарных сравнений альтернатив по критериям

(по доступности)

|

Д |

СИБ 1 |

СИБ 2 |

СИБ 3 |

СИБ 4 |

СИБ 5 |

|

СИБ 1 |

1 |

7 |

5 |

5 |

1/5 |

|

СИБ 2 |

1/7 |

1 |

5 |

5 |

1/9 |

|

СИБ 3 |

1/5 |

1/5 |

1 |

1 |

1/7 |

|

СИБ 4 |

1/5 |

1/5 |

1 |

1 |

1/7 |

|

СИБ 5 |

5 |

9 |

7 |

7 |

1 |

5) Применение методики анализа полученных матриц.

На следующем шаге необходимо проанализировать каждую из составленных матриц. Для этого необходимо:

5.1) Найти сумму элементов каждого столбца.

5.2) Разделить все элементы матрицы на сумму элементов соответствующего столбца.

5.3) Найти среднее значение для каждой строки. В результате указанного действия получается столбец со средними значениями, который задает «веса» критериев с точки зрения поставленной цели, иными словами – значимость критерия. Этот столбец является весовым столбцом критериев по цели.

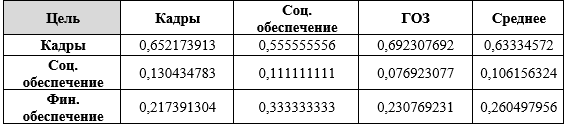

Результат выполнения указанных действий представлен в таблице 8.

Таблица 8

Применение метода анализа матрицы

В представленном примере полученный столбец показывает, что событие ИБ, зафиксированное в АС кадрового обеспечения, имеет более высокую значимость, чем событие ИБ, зафиксированное в АС социального обеспечения.

При этом на данном этапе преждевременно делать вывод об очередности реагирования на инцидент, основываясь только на оценке значимости критериев одного уровня. По этой причине указанный метод должен примениться для каждой матрицы, в следствие чего получаются столбцы весовых коэффициентов объектов сравнения с точки зрения соответствия отдельным критериям, из которых составляется матрица весов альтернатив по каждому критерию.

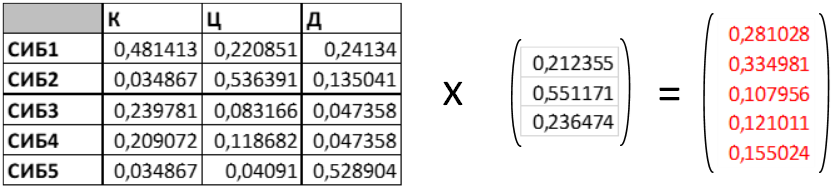

6) Определение весов альтернатив по системе иерархии.

На данном этапе перемножается матрица весов альтернатив на весовой столбец критериев по цели, в следствие чего получается столбец весов альтернатив с точки зрения достижения цели. Описанное действие представлено на (рис. 2).

Рисунок 2. Ошибка: источник перекрёстной ссылки не найден. Получение весов альтернатив с точки зрения достижения цели

На этом этапе можно сделать вывод о значимости каждой альтернативы для достижения цели. При этом итоговая значимость события будет зависеть от той АС, в которой оно зафиксировано и будет вычисляться произведением значимости события ИБ на значимость АС.

Таким образом, предлагаемый метод позволит дежурной смене оперативнее начинать процесс реагирования на те события, которые могут повлечь наибольший ущерб для ИС в целом.

- ГОСТ Р 59547-2021 Защита информации. Мониторинг информационной безопасности. Общие положения

- ГОСТ Р 59548-2022 Защита информации. Регистрация событий безопасности. Требования к регистрируемой информации.